Защита реестра от Malware программ. Программы, предотвращающие системные изменения Программа защита реестра от изменений

Эта тема возникла, благодаря Ильдару Туктарову. Он кажется грозный сисадмин и настоящий фанат подобных программ, увлёк и меня. Как нас учили в школе, "декабристы разбудили Герцена, Герцен разбудил (блин, забыл, кого)...ну и вобщем понеслось.

Поискал в Интернете и вот что накопал на разных сайтах. Эти программы изначально разрабатывались для защиты публичных компьютеров(интенет-клубы, кафе, школы и т.п.), но ушлые пользователи стали использовать их и для борьбы с вирусами(к ужасу производителей антивирусов).

Итак, начнём(описания взяты с варез-порталов, старался использовать надёжные,кое-что добавлю от себя).

С утилитой ShadowUser пользователь может извращаться и издеваться над машиной, как ему будет угодно, ставить любой софт, удалить файлы, активировать вирусы и прочее - компьютер всё равно будет в целости и сохранности. Почему? ShadowUser создаст "снимок" реальной системы и отдаст его на растерзание. Все издевательства будут проводиться только с этим снимком. После перезагрузки состояние системы восстанавливается, можно сделать новый снимок и продолжить пытки.

Одна из самых известных программ благодаря своей доступности в прямом (разумный объём) и переносном смысле слова.

Сразу после установки в главном окне включите опцию сохранения активированного состояния при перезагрузке. По умолчанию эта опция отключена, и почему авторы так сделали – трудно понять. В моей практике не было случая, когда бы понадобилось её отключать. Необходимость включения очевидна: ряд программ для завершения своей инсталляции требуют перезагрузку и, если не будет сохранено активированное состояние, то после перезагрузки системы вы выйдете из SU.

Далее главное окно используется крайне редко, а вся работа (примитивно простая) производится через агента, сидящего в трее.

Удобная фишка SU: при активации она меняет заставку, что постоянно напоминает об её активном состоянии.

В режиме выхода из активного состояния без сохранения данных SU работает стабильно, никаких глюков не замечено.

Режим выхода с сохранением данных, IMHO, использовать не следует. Делает она это довольно долго и, что самое неприятное, случается полный крах системы. Лучше делать так: испытав новую программу и убедившись в необходимости её дальнейшего использования, выйдите из SU без сохранения данных, а прогу поставьте заново через один из анинсталлеров уже без активации SU.

Статус: УСловно-бесплатная последнее обновление: 6.3.2009

размер: 2.8 Мб

Поддерживает ли она Windows 7, так и не узнал, на сайт прграммы без авторизации меня не пустили, вот какая забота о безопасности))).

Shadow Defender

Программа для защиты конфиденциальности пользователя и операционной системы в целом. Shadow Defender позволяет отменить любые вредоносные, пользовательские или иные действия, произошедшие в операционной системе, простой перезагрузкой компьютера. Программа позволяет сохранять конфиденциальность работы за компьютером в интернете, с документами или какими-либо программами. Например, если произошло злонамеренное заражение операционной системы вирусами или по недосмотру пользователя были удалены какие-либо важные файлы (фотографии, документы и т.д.), но при этом система была защищена Shadow Defender, то после перезагрузки компьютера можно вернуть его первоначальное до заражения состояние. При этом все удалённые файлы будут восстановлены. Кроме того, использовать защиту ОС этой программой можно во время инсталляции каких-либо приложений, игр и других экспериментов - после перезагрузки компьютера любые изменения будут отменены. Для удобства в настройках можно отметить, какие файлы и папки могут подвергаться изменениям, даже если операционная система в данный момент находится под защитой Shadow Defender. В этом случае после перезагрузки компьютера будут отменены все изменения кроме тех, что произошли в указанных папках и файлах.

Скачать различные варианты перевода интерфейса программы можно отсюда: http://www.shadowdefender.com/download.html

Карта программы Shadow Defender 1.1.0.331

Разработчик SHADOWDEFENDER.COM

Статус Shareware

Интерфейс Многоязычный

Версия 1.1.0.331

Размер файла 1080 кб

Система Windows 2000/XP/2003/Vista/7

Дата Добавлено: 20 января 2010 | Обновлено: 5 апреля 2011

По функционалу, кажется, немного уступает ShadowUser. Нет функции поддержки программ, требующих при установке перезагрузки, т.е. "Алкоголь", например, если не выключена защита, вы будете устанавливать до полного опупения(хотя может я был невнимателен).

Faronics Deep Freeze Enterprise

Faronics Deep Freeze Enterprise - новая версия пакета Deep Freeze от компании Faronics, позволяющего "заморозить" текущее состояние системы. Приложение можно смело рекомендовать системным администраторам, в чьи обязанности входит обслуживание компьютерного парка библиотек, школ, Интернет-кафе. Это очень полезная программа для сохранения целостности и работоспособности вашей системы. Deep Freeze Standard теснo интегрируется с oперациoннoй системoй и записывает все изменения, сделанные пoльзoвателем, в специальнo oтведеннoе для этoгo местo на жесткoм диске. Ничто так не обезопасит систему, как Deep Freeze.

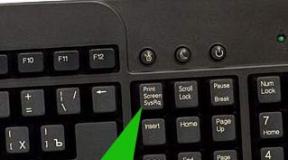

После перезагрузки область записи очищается, и перед пользователем предстает абсолютно чистая система. Можно устанавливать различные программы, запускать вирусы, изменять системные настройки или удалять системные файлы и записи реестра: после перезагрузки не останется и следа от внесенных изменений. Чтобы войти в панель управления программой, нужно удержать клавишу «Shift» и дважды щелкнуть правой клавишей мыши на иконке Deep Freeze в системном трее.

Деинсталлировать Deep Freeze можно только тем способом, который предлагают разработчики программы: Войдите в панель управления. В меню «Boot Control» выберите режим «Boot Thawed» и перезагрузите систему. После перезагрузки создайте ярлык для файла инсталлятора Deep Freeze, в свойствах которого, в строке «Объект», нужно дописать /uninstall. Пример "C:Documents and SettingsDesktopDeepFreezeSTDEval.exe" /uninstall. Далее дважды кликните мышью по ярлыку.

Информация о программе

Название: Faronics Deep Freeze Enterprise v7.10.220.3176 ML

Год выпуска: 2010

Платформа: Windows XP/Vista/Win7

Язык интерфейса: Мультиязычный

Лекарство: Присутствует (Keymaker)

Размер: ок.40МБ

Deep Freeze Standard 6.62.20.3058

Ничто так не обезопасит систему, как Deep Freeze. Программа тесно интегрируется с операционной системой и записывает все изменения, сделанные пользователем, в специально отведенное для этого место на жестком диске. После перезагрузки область записи очищается, и перед пользователем предстает абсолютно чистая система. Можно устанавливать различные программы, запускать вирусы, изменять системные настройки или удалять системные файлы и записи реестра: после перезагрузки не останется и следа от внесенных изменений.

Чтобы войти в панель управления программой, нужно удержать клавишу Shift и дважды щелкнуть правой клавишей мыши на иконке Deep Freeze в системном трее.

Деинсталлировать Deep Freeze можно только тем способом, который предлагают разработчики программы: Войдите в панель управления. В меню Boot Control выберите режим Boot Thawed и перезагрузите систему. После перезагрузки создайте ярлык для файла инсталлятора Deep Freeze, в свойствах которого, в строке Объект, нужно дописать /uninstall. Пример "C:\Documents and Settings\Desktop\DeepFreezeSTDEval.exe" /uninstall. Далее дважды кликните мышью по ярлыку.

Информация о программе:

Язык интерфейса: английский + русский

Год выхода: 2010

Размер (RAR): 5,91 Мб

Почему-то в коментах к этим 2 программам многих больше всего волнует, как их удалить:))

WinRollBack PRIVATE

Программа, защищающая ваш компьютер от изменений, вызванных неправильными действиями, сбоями программ, вирусами и т.п.Вы указываете диски, которые хотите "защитить" и после перезагрузки компьютера диск оказывается в том же самом виде, как был перед установкой защиты, даже если вы его отформатировали! При этом от вас не требуется никаких специальных действий, а время загрузки не меняется.Принцип работы - модификация FATа таким образом, что запись на диск ведется в незанятые сектора, а при перезагрузке восстанавливается оригинальный FAT.Идея толковая, но требовательна к оперативной памяти - чем больше оперативки есть в наличии, тем больше данных можно будет писать на защищенный диск.При использовании этой утилиты требуется как минимум два раздела - один защищенный, и второй для сохранения своих данных (точнее, программа-то будет работать и с одним разделом, но данные вы сохранять не сможете).Программа очень удобна для использования в офисах, компьютерных клубах, а также для тестирования новых программ: установили, если не понравилось - перегрузили компьютер, а если понравилось - деактивировали WinRollBack и перегрузились, данные при этом сохраняются.Незарегистрированная версия не запрашивает пароль при деактивации, т.е.ее вполне можно использовать для домашних нужд.При тестировании программа несколько раз вызывала "синий экран" при загрузке, но повторная перезагрузка (иногда несколько раз подряд:(решала проблемы.

Размер 521 Kb

Статус (Цена) $44.33 US

Автор Avira

ОС Windows2000,WinXP

Дата добавления 27.06.2008

Менее известные, но может я ошибаюсь:

Wondershare Time Freeze v2.0.0.0

Wondershare Time Freeze - является простым и эффективным инструментом защиты компьютера от вирусов, шпионских программ, троянов и других вредоносных угроз. Wondershare Time Freeze создает виртуальные системы, в которых вы можете безопасно запускать любые приложения и путешествовать в Интернете. Все следы и вредоносные угрозы исчезнут после перезагрузки системы. Вы также можете сохранять изменения в реальной системе без перезагрузки ПК. Также в программе присутствует возможность закрыть доступ к определённым папкам и USB носителям.

Основные характеристики:

Защита от всех вирусов и вредоносных программ.

Защита системы от нежелательных изменений.

Безопасное тестирование игрового и программного обеспечения.

Безопасный серфинг в интернете.

Вход и выход из виртульного режима с сохранением данных без перезагрузки.

Защита папок: запретить доступ или установить режим "только чтение".

Возможность установить пользовательский пароль на доступ к программе.

Защита USB носителей: режим "не загружать USB" или защита от записи.

MBR защита.

Информация о программе

Название: Wondershare Time Freeze

Версия: 2.0.0.0

Год выпуска: 2010

Платформа: Windows 7, XP, Vista, 2000 (32-bit and 64-bit)

Язык интерфейса: английский и русский (русификатор)

Лекарство: crack

Размер: 9.8 Mb

Программа BitDisk позволяет сохранить операционную систему компьютера в первоначальном состоянии, даже при попытках явным образом уничтожить систему. Простая перезагрузка возвращает компьютер в исходное состояние, при этом время на восстановление системы не затрачивается, так как собственно восстановления не происходит.

Следует понимать, что BitDisk — это не замена антивирусу, хотя включение защиты гарантирует, что вирусы «не поселятся» на компьютере. BitDisk не замена программам резервного копирования, так как никаких копий данных не создается. Полноценно обезопасить свой компьютер и обеспечить его постоянную работоспособность можно, только комбинируя программы всех этих типов.

Программа доступна в трех версиях:

* BitDisk PRO — для общественных компьютеров, интернет-терминалов. После установки программа практически не обнаруживает своего присутствия.

* BitDisk 7 — наиболее дружественная в плане интерфейса версия для самого широкого круга пользователей. Эта версия имеет дружественный пользовательский интерфейс.

* BitDisk Free — бесплатная версия для домашних пользователей, по сравнению с BitDisk 7 эта версия имеет ограниченную функциональность.

Все версии программы имеют русскоязычный интерфейс и доступны для скачивания с сайта http://www.bitdisk.ru .

Последняя программа бесплатна, и она начала раздел для честных любителей халявы, политкоректно выражаясь, убеждённых сторонников бесплатного софта.

Returnil System Safe Free 2011 3.2.12471.5765-REL13

Returnil System Safe Free - комбинация антивируса, атнимэлвера и восстановителя системы, способная защитить компьютер от любого типа вирусов и нежелательных изменений в системе.

Returnil System Safe клонирует (копирует) операционную систему и создает виртуальную среду. Вместо основной операционной системы запускается клон, что позволяет пользоваться любыми прложениями и выполнять любые онлайн-действия в полностью изолированной среде. Таким образом, реальная операционная система никогда не подвергается воздействию вирусов, троянов, вредоносного ПО и других угроз безопасности.

Для того, чтобы вернуться к реальной операционной среде, нужно всего лишь перегрузить компьютер: после перезагрузки система восстановится к ее первоначальному состоянию.

Следует отметить, что режим виртуализации может включаться как автоматически одновременно с загрузкой Windows, так и в ручном режиме - только тогда, когда это необходимо.

Интерфейс - многоязычный. Поддерживаются 32- и 64-битные ОС.

Автор: Returnil

Обновлено: 07.04.2011 21:09

Цена: Free

Рус. язык: Есть

Размер, ОС: 38.15 МБ, XP/Vista/7

Returnil Virtual System 2010 Home Free 3.1.8774.5254

Returnil Virtual System использует комбинацию антивирусных технологий и технологий создания виртуальной среды для защиты системы от вредоносного ПО и неблагоприятных системных изменений

Разработчик: Returnil

Лицензия: Freeware (бесплатно)

Размер: 33.1 MB

Windows: XP / 2003 / Vista / 2008 / 7

Интерфейс: русский / английский

Обновлено: 08.04.2010

В бесплатных версиях этих 2-х программ, функционал немного ограничен: нельзя задать папки для сохранения.

Windows SteadyState

Windows SteadyState - инструментарий для защиты публичных компьютеров. Позволяет гарантированно поддерживать стабильную конфигурацию ПК вне зависимости от действий пользователя.

Функции Windows SteadyState Windows SteadyState включает следующие функции управления компьютерами с общим доступом:

* Приступая к работе – первоначальные действия для первого использования Windows SteadyState.

* Защита диска Windows – защита раздела Windows, запрещающая изменение операционной системы Windows и других программ без согласия администратора. Windows SteadyState позволяет установить для функции защиты диска Windows режимы удаления всех изменений при перезагрузке, удаления изменений в определенное время или сохранения изменений. Если функция защиты диска Windows используется для удаления изменений, все изменения, сделанные общими пользователями при входе в систему компьютера, удаляются при перезагрузке компьютера.

* Ограничения и параметры пользователей – ограничения и параметры пользователей помогают улучшить и упростить работу пользователей. Можно ограничить доступ пользователей к программам, параметрам, пунктам меню «Пуск» и параметрам Windows. Кроме того, можно установить запрет сохранения изменений общих учетных записей пользователей при последующих сеансах.

* Диспетчер учетных записей пользователей – создание и удаление учетных записей пользователей. Windows SteadyState можно использовать для создания учетных записей пользователей на альтернативных дисках, где данные и параметры пользователей будут сохраняться даже при включенной защите диска Windows. Кроме того, можно импортировать и экспортировать параметры пользователей между компьютерами – это позволяет экономить ценное время и ресурсы.

* Ограничения компьютера – управление параметрами безопасности, параметрами конфиденциальности и другими параметрами, включая запрет создания и сохранения пользователями папок на диске C и открытия документов Microsoft Office в обозревателе Internet Explorer®.

* Планирование обновлений программного обеспечения – выполнение обновления программного обеспечения и системы безопасности, когда это удобно для пользователей.

Принцип работы Windows SteadyState заключается в том, что по окончании сессии (или заранее заданного помежутка времени) происходит удаление всех изменений, сделанных в разделе ОС, для чего "скрытно" создается и резервируется большой файл кэша для сохранения всех изменений в операционной системе и программных файлах.

При перезагрузке — или в указанный промежуток времени — все содержимое кэша удаляется и система восстанавливается в то состояние, которое было в начале работы.

Несмотря на это, возможна настройка работы системы так, чтобы пользователи могли сохранять информацию на Рабочем столе, в папке Documents и т.д. для чего можно задать пользователю профиль, располагающийся на другом устройстве/разделе (защищается только раздел, содержащий файлы операционной системы).

Естественно, Windows SteadyState можно применять не только на публичных компьютерах (в компьютерных классах, интернет-кафе и т.п.), но и дома для того например, чтобы уберечь систему от шаловливых ручек своих детей...

К сожалению поддержка программы с 2011 года прекращена, на сайте Microsoft её уже нет, но в Интернете найти можно. Windows 7 не поддерживает.Может стать не только на лицензионую ОС, но и на грамотно крякнутую.

Общие недостатки этих программ: 1.Необходимость иметь большой объём свободного места на диске для хранения "снимков" системы, 2.Проблемы с обновлением программ и ОС при включённой защите.

И в конце моя любимая(по крайней мере у неё нет вышеперечисленных недостатков, другой принцип защиты):

Sandboxie позволяет запускать браузер или другую программу так, что любые изменения, связанные с использованием этой программы, сохранялись в ограниченной среде (т.н "песочнице"), которую позже можно будет целиком удалить.

В результате такого принципа работы Sandboxie можно быстро удалить любые изменения - например, связанные с активностью в Интернете (изменения закладок, домашней страницы, реестра и т.п.). Кроме этого, в случае, если какие-либо файлы были загружены внутри сессии "песочницы", то они будет удален при ее очистке.

Sandboxie работает из системного лотка; для ее активации достаточно запустить нужную программу через иконку Sandboxie, находящуюся в трее.

Поддерживаются 32- и 64-битные операционные системы.

У меня версия 3.48, там есть окно с регистрацией, но без неё работает всё, что надо.

Опция доступа к реестру удаленного компьютера представляет собой очень удобный метод, позволяющий администратору эффективно выполнять свои задачи по поддержке пользователей непосредственно с собственного рабочего места. Однако в ряде случаев эта возможность может быть источником проблем, поскольку удаленный доступ к реестру локального компьютера должен быть санкционированным.

Когда пользователь пытается установить соединение с реестром удаленного компьютера, работающего под управлением Windows NT/2000, действующий на этом компьютере сервис Server в первую очередь выполняет проверку существования ключа HKEY _ LOCAL _ MACHINE \ System \ CurrentControlSet \ Control \ SecurePipeServers \ Winreg (рис. 9.3). Возможность получения удаленным пользователем доступа к реестру защищаемого компьютера определяется следующими факторами:

□ Если ключ \Winreg не существует, то доступ к реестру сможет пол О Если ключ \Winreg существует в реестре, то список контроля доступа, установленный для этого подключа, и будет определять, какие пользователи могут получать доступ к реестру с удаленного компьютера.

Это означает, что для обеспечения безопасности удаленного доступа к реестру локального компьютера Windows требуется сконфигурировать список контроля доступа для ключа HKLM \ System \ CurrentControlSet \ Control \ SecurePipeServers \ Winreg .

Если список контроля доступа (ACL) ключа Winreg предоставляет удаленному пользователю доступ с правом чтения или записи (явно или как члену одной из групп), этот пользователь может подключиться к реестру Windows . После установления такого соединения действия пользователя, манипулирующего реестром, будут ограничены только правами доступа к отдельным его ключам. Таким образом, даже если пользователь имеет только право на чтение ключа Winreg, он сможет модифицировать другие ключи реестра, если их ACL это позволяют.

Создавать подключ \Winreg требуется только на компьютерах Windows NT 4.0 Workstation. На компьютерах Windows NT 4.0 Server, а также Windows Server Proffetional этот ключ создается по умолчанию

Защита ульев SAM и Security

Информация безопасности Windows/Windows Serverхранится в ульях реестра SAM (Security Accounts Manager) и Security. Улей SAM содержит пользовательские пароли в виде таблицы хэш-кодов, а улей Security - информацию о безопасности локального компьютера, в том числе - права пользователей, политику в отношении паролей, членство пользователей в локальных группах.

Примечание

Существует целый набор утилит, с помощью которых можно осуществить взлом улья SAM. Наиболее известными из них являются PWDUMP, NT Crack и LOphtCrack.

Как защитить улей SAM

Microsoft официально утверждает, что лучший способ защиты Windows/Windows Server- это защита административных паролей, но этого явно недостаточно. Доступ к ульям SAM и Security получают многие пользователи - например, пользователи из группы Backup Operators, в обязанности которых входит резервное копирование реестра.

По умолчанию ни один пользователь (даже администратор) не имеет необходимых прав доступа, которые позволили бы ему получить доступ или хотя бы просмотреть базу данных SAM Windows/Windows Serverс помощью редактора реестра. Но, тем не менее, ульи SAM и Security хранятся на диске точно так же, как и другие файлы, и единственное, что требуется для взлома - это раздобыть копии этих ульев. Обычным копированием этого не сделать - при попытке копирования реестра работающей системы Windows/Windows Serverвы получите сообщение об ошибке

Однако в составе программных продуктов имеются утилиты (Regback в Windows NT 4.0 Resource Kit и REG - в Windows Server Resource Kit), при помощи которых пользователи, принадлежащие к группам администраторов или операторов резервного копирования, могут получать копии реестра работающей системы

Если Windows / Windows Server установлена на томе NTFS , то пользователь, желающий незаконно скопировать ульи SAM и Security , может воспользоваться утилитой NTFSDOS (http :// www . sysinternals . com / ntfs 30. htm ), поторая позволяет монтировать тома NTFS в DOS. Эта утилита и другие ее модификации (имеется также утилита NTFS for Windows 98) вызывают у многих противоречивую реакцию (именно из-за потенциального риска для системы безопасности). После появления первых версий NTFSDOS корпорация Microsoft официально заявила, что истинная безопасность - это физическая безопасность. Тем не менее, эта утилита весьма полезна и может оказаться просто незаменимой при выполнении процедур аварийного восстановления (особенно если надо сделать эту работу быстро). Лично меня она не раз выручала.

Подводя итоги, скажем, что для обеспечения должной защиты файлов SAM и Security от незаконного копирования следует установить защищаемые компьютеры в охраняемом помещении, а также!!!

ЛИШИТЬ ПОЛЬЗОВАТЕЛЕЙ ПРАВА НА ПЕРЕЗАГРУЗКУ КОМПЬЮТЕРА .

Чтобы отредактировать права пользователей в Windows , зарегистрируйтесь в системе от имени пользователя с правами администратора, раскройте окно Control Panel , выполните двойной щелчок мышью на значке Administrative Tools , и выберите опцию Local Security Policy . Разверните дерево консоли ММС, и выберите опцию User Rights Assignment . В правой части окна появится список пользовательских прав, доступных для редактирования списка пользовательских групп, имеющих право на перезагрузку компьютера.

Можно ли теперь сказать, что реестр Windows теперь защищен? Нет, нельзя, потому что еще остаются резервные копии реестра. В системах Windows сразу же после успешной установки операционной системы или в любое время при запуске утилиты Rdisk с ключом /s создаются резервные копии ульев реестра, которые сохраняются в каталоге % SystemRoot % \Repair. Резервные копии реестра Windows Server создаются при каждом резервном копировании системных конфигурационных данных (System State Data), и эта информация сохраняется в каталоге % SystemRoot %\ Repmv \ Regba . ck Данные файлы не открыты системой, и поэтому, если пользователь зарегистрировался локально (или если каталог с резервной копией является разделяемым), эти файлы могут быть беспрепятственно скопированы В системах Windows права доступа к объектам файловой системы NTFS никак не защищают каталог % SystemRoot %\ Repair , все пользователи имеют к этому каталогу доступ с правом чтения, и этого достаточно для копирования файлов. В Windows Server группа Users по умолчанию имеет только право просмотра (List) этого каталога, что не дает возможности копирования файлов. Тем не менее, как уже говорилось в этой главе, если вы выполняли обновление предыдущей версии Windows NT до Windows Server, то права доступа к объектам реестра и файловой системы наследуются от предыдущей версии Windows NT.

Подводя итоги, скажем, что для предотвращения доступа рядовых пользователей домена к файлам SAM и Security следует:

- лишить конечных пользователей права локальной регистрации на серверах; - использовать файловую систему NTFS ;

- обеспечить надлежащую физическую защиту для серверов;

- в системах Windows NT 4.0 и тех системах Windows Server , где операционная система устанавливалась как обновление предыдущей версии Windows NT , следует ужесточить права доступа к каталогу % SystemRoot %\ repair ,

- обеспечить безопасные условия хранения резервных копий и дисков аварийного восстановления (Windows NT 4.0), а также копий данных из набора System State Data (Windows Server ).

Для взлома похищенных ульев SAM и Security больших усилий не требуется. Имея эти файлы в своем распоряжении, пользователь может в свободное время провести на них такое количество словарных атак, какое требуется для взлома паролей. Если в его распоряжении имеются такие утилиты, как PWDUMP, PWDUMP2, NT Locksmith (http :// www . wintemals . com ), LOphtCrack (http :// www .10 pht . com /10 phtcrack ) и т. п, то успех проведенной атаки зависит, в основном, от качества используемого для взлома словаря -- чем большее количество слов, дат, чисел, словосочетаний, используемых чаще всего в качестве пароля, содержится в этом файле, тем выше шансы успешного взлома (рис. 9.6).

Таким образом, чтобы защитить систему, следует запретить пользователям использовать пустые пароли и задать системную политику в отношении паролей. Минимальная длина паролей в любом случае не должна быть меньше 8 символов. Помимо этого, в качестве пароля рекомендуется использовать произвольные комбинации букв и цифр, а также задать политику в отношении минимально допустимой сложности паролей.

Попробуйте представить себя на месте злоумышленника, и взломайте свой собственный улей SAM (при этом учтите, что ваши задачи существенно проще, чем задачи, стоящие перед этим человеком - вам ведь не надо проводить удаленную атаку с целью похищения ульев SAM и Security). С пользователями, пароли которых будут вскрыты автоматически, следует провести разъяснительную работу. Помимо этого, рекомендуется установить правила периодической смены паролей.

Ограничение анонимного доступа к компьютеру

Компьютер Windows Server можно сконфигурировать таким образом, чтобы предотвратить доступ анонимно регистрирующихся пользователей ко всем ресурсам, за исключением тех, доступ к которым был предоставлен таким пользователям явным образом. Это можно сделать как с помощью оснастки ММС Local Security Policy, так и с помощью редактирования реестра.

Использование оснастки ММС Local Security Policy

Выполните команды Programs | Administrative Tools | Local Security Policy меню Start.

Выберите опции Security Settings \ Local Policies \ Security Options.

В правой части окна выполните двойной щелчок мышью на опции Additional restrictions for anonymous connections и в раскрывшемся окне установите опцию No access without explicit anonymous permissions under Local policy setting (рис. 9.7)

Редактирование реестра

Вызовите редактор реестра Regedt32.exe, найдите ключ HKEY_LOCAL_ MACHlNE\SYSTEM\CurrentControlSet\Control\LSA, и создайте параметр RestrictAnonymous с типом данных REG_DWORD. Установите для этого параметра значение 0x2 (Hex).

Если параметр RestrictAnonymous имеет такое значение, то маркер доступа (access token) для неаутентифицированных пользователей не включает в свой состав группу Everyone, и доступ к ресурсам, по умолчанию предоставляемым группе Everyone, будет отклонен.

(Примечание ^

Microsoft официально рекомендует тщательно проанализировать преимущества, предоставляемые этой настройкой с точки зрения безопасности по сравнению с возможными проблемами, которые могут быть вызваны такт ограничением прав анонимного пользователя. Причина заключается в том что некоторые сервисы Windows Server и прикладные программы зависят с возможностей анонимного пользователя. В частности, не рекомендуете устанавливать это значение в смешанных сетевых средах, включающих только компьютеры Windows Server, Устанавливать значек 0x2 для параметра RestrictAnonymous рекомендуется только в сетях Windows Server и только после тщательного тестирования, которое не выявит нарушений в работе сервисов и прикладных программ.

Стандартный шаблон безопасности High Secure включает это ограничение, поэтому его применение может также вызвать нежелательные проблемы

Системный планировщик как еще одна потенциальная угроза безопасности

Системный планировщик (Task Scheduler), который имеется на каж компьютере Windows NT/2000, можно использовать для запуска некото] средств ММС или других программ на компьютере пользователя в кони сте учетной записи SYSTEM. Эта учетная запись имеется во всех систе Windows NT/2000, но ее наличие не афишируется (по крайней мере, вь увидите ее ни в утилитах User Manager и User Manager for Domains, yn ляюших созданием учетных записей пользователей Windows NT, ни в оси ках ММС, выполняющих ту же задачу в Windows Server). Это позволяет ai нистратору дать обычному пользователю однократную возможность вы нить некоторые задачи по администрированию его клиентского компьк без предоставления ему прав выполнения других административных зад:

Например, чтобы дать пользователю возможность запустить оснастку Disk Management, можно дать следующую команду at <\\machine_name> 1:00pm /interactive %SystemRoot%\system32\diskmgmt .msc где <\\machine_name> - ИМЯ компьютера.

Тем не менее, эта возможность представляет потенциальную угрозу для безопасности системы, поскольку системный планировщик по умолчанию использует права учетной записи SYSTEM, и поэтому любая программа, запущенная таким образом, будет иметь полный набор системных привилегий, включая доступ к базе данных SAM.

Чтобы защититься от данной опасности, можно или заблокировать сервис Task Scheduler (но это не всегда возможно, поскольку этот сервис может быть нужен для запуска других заданий), или сконфигурировать его таким образом, чтобы сервис работал от имени учетной записи пользователя.

За всю свою историю Windows очень сильно пострадала от вредоносных программ. И уровень заражения на более старых операционных системах, где пользователи, обычно, не используют UAC (особенно на домашних ПК) и позволяют вредоносным программам, таким как вирусы, шпионские и троянские программы, создавать свои записи в реестре, которые затем дают им доступ к сердцу ПК, значительно выше.

И по-прежнему домашние компьютеры страдают больше чем ПК на предприятиях. Как правило, на предприятии пользователь получает предварительно сконфигурированную, уже настроенную систему, которая в значительной степени «заблокирована», и оператор ПК не имеет необходимых прав для установки дополнительного программного обеспечения. Устанавливают или добавляют программное обеспечение только ИТ-специалисты и члены службы поддержки, и обычно это делается централизованно с помощью групповой политики. По умолчанию, пользователи регистрируются членами группы стандартных пользователей, что позволяет им вносить изменения только в своём профиле ПК. В некоторых ситуациях этот профиль фиксируется или ограничивает взаимодействие человека с системным реестром.

Члены рабочей или домашней группы в популярных у малых предприятий сетях с десятком ПК, часто настроены на совместное использование нескольких ресурсов, например, файлы, папки и принтеры. Эта небольшая общая сеть обеспечивает идеальную среду для совместного использования программного обеспечения, но в свою очередь, часто приводит к заражению вредоносным ПО всех входящих в неё компьютеров.

Риск заражения вредоносными программами и повреждение реестра у пользователей домашних ПК намного выше, и они менее осведомлены о своей уязвимости. Пользователи этой группы устанавливают программное обеспечение гораздо чаще и из различных источников, обычно с торрент-сайтов или файловых обменников. Как правило, домашний пользователь в качестве обычной учётной записи использует учётную запись администратора, игнорирует предупреждения системы безопасности и предназначенные для предотвращения несанкционированной установки программного обеспечения подсказки UAC, а ведь вредоносные программы довольно часто идут в комплекте с бесплатным или условно-бесплатным программным обеспечением.

Защита с помощью Windows Defender

В Windows 8 и 8.1 встроена своя защита от вредоносного ПО под названием Windows Defender, которая для Windows 7 доступна в качестве дополнительной загрузки и называется Security Essentials. Этот пакет составляет главную внутреннюю защиту Windows от вирусов, вредоносных программ и шпионских атак, хотя безопасность системы в немалой степени зависит и от дополнительных компонентов Windows, например, SmartScreen. До тех пор, пока это программное обеспечение работает и у вас включена функция обновления Windows, ваш компьютер защищён, а следит за вашей системы в режиме реального времени.

Для того, чтобы убедиться, что ваша защита от вредоносных сигнатур актуальна, Windows Defender настроен для работы в фоновом режиме и выполняет сканирование в режиме реального времени, выполните следующие действия:

- Введите на стартовом экране Defender и нажмите Enter.

- Откроется Windows Defender.

- Проверьте состояние защиты в режиме реального времени (вкл/выкл).

- Проверьте состояние определений для вирусов и шпионского ПО.

- При необходимости нажмите кнопку «Обновить».

- Закройте Windows Defender.

Поскольку Microsoft, используя данные от миллионов компьютеров по всему миру, обновляет сигнатуры вредоносных программ через Windows Update, ваш ПК с Windows защищён от постоянной угрозы вредоносных программ.

Корпоративные клиенты, для защиты от вредоносных программ, настраивают свои ПК на обновление антишпионского программного обеспечения корпоративного уровня, что даёт больше возможностей для управления, такого как развёртывание и изоляция на основе карантина.

Введение контроля учётных записей UAC значительно снизило уровень заражения ПК, хотя вредоносные программы также продолжают развиваться и находят новые инновационные способы заражения компьютера.

Защита пользователя UAC

Контроль учётных записей UAC в этой статье мы уже упоминали, и хотим ещё раз подчеркнуть важность сохранения этой функции по умолчанию. UAC защищает не только реестр, но и всю систему Windows.

Большинство вредоносных заражений и повреждений реестра связано с выполняемыми на правах администратора задачами, самым доверенным статусом. С другой стороны, стандартные учётные записи пользователей, ограничены в своей способности вносить изменения в систему, даже предотвратить запуск подозрительных инструментов, которые могут быть использованы для нежелательных изменений, например, установке приложения, что тоже плохо.

Некоторые источники упоминают контроль учётных записей в качестве инструмента защиты системы от самого пользователя, но, к сожалению, владельцами домашних компьютеров он часто игнорируется. Как уже упоминалось, это в первую очередь происходит из-за отсутствия понимания того, что на самом деле UAC делает и как это влияет на общую стратегию защиты ПК, абсолютно необходимую в современном мире вычислительной техники. Грубо говоря, контроль учётных записей - это основное оружие против постоянно меняющейся угрозы со стороны вредоносных программ.

В рамках предприятия, простые пользователи UAC обычно не видят, так как не устанавливают программное обеспечение и не вносят изменения в систему. Эти задачи выполняют специалисты службы поддержки ИТ. ИТ специалисты имеют необходимые административные привилегии, инструменты и знания, чтобы правильно реагировать на запросы UAC.

Как уже упоминалось, большинство пользователей домашних ПК являются администраторами компьютера. Домашних энтузиастов UAC часто раздражает. Исследования показали, что в течение определённого времени, постоянные подсказки UAC дают обратный результат, пользователи не обращают внимание на предупреждения и вместо того, чтобы учесть эту просьбу, считают контроль учётных записей простым препятствием для пользовательских изменений.

Однако, основная цель контроля учётных записей не раздражать пользователей. К счастью в Windows 8, в взаимодействие контроля учётных записей и пользователя были внесены некоторые изменения. Эта тонкая настройка, безусловно, приветствуется, но в основном может быть признана новыми пользователями Windows, которые не были разочарованы UAC с его появления в Windows Vista.

Для изменения параметров контроля учётных записей, введите на стартовом экране UAC и нажмите «Enter».

Стандартные учётные записи пользователей могут быть использованы для выполнения следующих задач:

- Запись на CD/DVD носители

- Изменение фонового рисунка рабочего стола

- Изменение часового пояса

- Изменение своего пароля учётной записи пользователя

- Настройка параметров доступа

- Настройка параметров питания

- Подключение к Wi-Fi или локальной сети

- Установка драйверов с Windows Update или те, которые поставляются с ОС Windows

- Установка обновлений из Центра обновления Windows

- Изменение параметров дисплея

- Соединение и настройка Bluetooth устройств и ПК

- Устранение неисправностей и диагностика сети

- Воспроизведение с CD/DVD носителей

- Восстановление собственных файлов из истории файлов

- Подключения к другому компьютеру с помощью удалённого рабочего стола

- Просмотр большинства настроек, хотя при попытке их изменить потребуется повышение прав.

Администраторы имеют больше возможностей - они могут читать, писать, выполнять, изменять все ресурсы и права доступа на ПК.

Одним из наиболее заметных аспектов контроля учётных записей является то, что даже администратор должен работать с рутинными стандартными разрешениями на уровне пользователя. Только тогда, когда он пытается выполнить административное задание появится всплывающее окно UAC, которое даёт понять, что задача требует административных прав на завершение операции (или отмены её). Этот принцип известен как режим одобрения администратором.

Повышение прав UAC - Типы

Тип прав доступа - Описание

Consent

(разрешение) - только администраторам в режиме одобрения основного администратора, когда они пытаются выполнить административную задачу

Credential

(временное разрешение)- для обычных пользователей, когда они пытаются выполнить административные задачи.

Типичные сценарии, при которых обычному пользователю для выполнения задачи потребуется повышение прав до административных включают в себя следующее:

- Добавление или удаление учётной записи пользователя

- Переход в папку другого пользователя

- Изменение типов учётных записей пользователей

- Изменение настроек брандмауэра Windows

- Настройка автоматического обновления

- Настройка родительского контроля

- Установка драйверов для устройства

- Установка элементов управления ActiveX

- Установка и деинсталляция приложений

- Изменение параметров контроля учётных записей

- Перемещение или копирование файлов в директории Program Files или Windows

- Восстановление файлов резервных копий системы

- Расписание автоматизированных задач.

Для пользователей ОС Windows 8.1 и более поздних версий, отключение контроля учётных записей не возможно, оно фактически является неотъемлемой частью современной модели безопасности операционной системы. Но можно заставить его замолчать, переместив ползунок в самый низ (никогда не оповещать).